Czy Internet Rzeczy może być niebezpieczny?

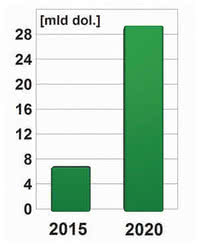

| Gospodarka ArtykułyPrzewiduje się, że Internet Rzeczy (Internet of Things, IoT), za pośrednictwem którego urządzenia będą się powszechnie, bez udziału ludzi, wymieniać danymi, zrewolucjonizuje wiele dziedzin naszego życia. Z powodu szerokiego zakresu zastosowań Internetu Rzeczy, równocześnie z oczekiwaniami rosną obawy, czy będzie on bezpieczny. Przypadki zakończonych sukcesem włamań do różnych urządzeń przez Internet, które zostaną przedstawione w artykule, dowodzą tego, że niepokój ten niestety nie jest nieuzasadniony.

Od IoT oczekuje się m.in. poprawienia produktywności w pracy oraz bezpieczeństwa i komfortu w domu, nowych rozrywek przy użyciu elektroniki użytkowej i ułatwień w dostępie do usług medycznych. Internet Rzeczy może także zmienić przemysł i transport. Przyjrzyjmy się zatem najsłabszym punktom IoT.

Słabe punkty

Pozostawiając proces wymiany danych pomiędzy urządzeniami, które są podłączone do Internetu bez nadzoru, zachęca się osoby o nieuczciwych zamiarach do przejęcia na nimi kontroli. To z kolei nie jest aż tak trudne, jak mogłoby się wydawać.

Aby "rozgryźć" firmware i znaleźć jego słabe punkty, specjalistom przeważnie wystarczy, że mają do dyspozycji model urządzenia i narzędzia, sprzętowe i programowe, do odczytu i obróbki kodu. Jeśli posiłkują się przy tym wskazówkami zamieszczanymi w Internecie, niekoniecznie nawet dotyczącymi danego sprzętu, ale innego, podobnego, zadanie to staje się jeszcze łatwiejsze.

Słabym punktem Internetu Rzeczy jest również... sam Internet. Osoba, która znajdzie "wejście" do jednego z urządzeń, może bowiem zdalnie atakować kolejne węzły sieci. Jeżeli prognozy na temat potencjału Internetu Rzeczy się sprawdzą, węzłów takich będą miliony, jeśli nie miliardy.

Sytuację pogarsza to, że konstruktorzy urządzeń z interfejsem IoT, będący specjalistami w swoich dziedzinach, niekoniecznie muszą być ekspertami w zakresie bezpieczeństwa sieci. Zagadnienie to jest bowiem złożone i wymaga, żeby być stale na bieżąco w temacie pojawiających się zagrożeń i zabezpieczeń.

Tymczasem istnieje obawa, że gdy interfejs IoT zacznie być traktowany jak element obowiązkowy każdego urządzenia, a kwestia zabezpieczeń zejdzie na drugi plan. Można tak zakładać zwłaszcza w przypadku tańszego sprzętu, który będzie produkowany na masową skalę.

Zresztą przynajmniej na początku, na etapie "zachłyśnięcia" się potencjałem Internetu Rzeczy, i tak nie należy oczekiwać, żeby kwestia bezpieczeństwa była rozwiązywana na poziomie sprzętowym. Dlatego cała nadzieja jest pokładana w projektantach warstw sieci i aplikacji.

Jednym z wyzwań przed nimi stawianych jest rozwiązanie problemu aktualizacji oprogramowania. Chodzi głównie o to, żeby zapewnić ich automatyczną regularność, zawsze z pewnego źródła.

Atak na Jeepa Cherokee

Jednym z najbardziej spektakularnych przykładów złamania zabezpieczeń był eksperyment, który przeprowadziła pewna grupa badaczy zajmujących się bezpieczeństwem informatycznym. Jego celem było włamanie się do samochodu marki Jeep Cherokee.

Atak poprzedziła długa i żmudna analiza jego wyposażenia, w trakcie której wykorzystano m.in. metody inżynierii odwrotnej. Zadanie to nie było proste, ale cała akcja zakończyła się sukcesem. Okazało się bowiem, że w systemie rozrywki pokładowej, z którym atakujący połączyli się przez Internet bezprzewodowo, znaleziono lukę - jeden z jego portów nie został zamknięty.

Za jego pośrednictwem udało się uzyskać dostęp do magistrali CAN, przez którą można już było sterować wszystkimi elementami wyposażenia samochodu. Atakujący w związku z tym zdalnie przejęli kontrolę m.in. nad kierownicą i hamulcami oraz instalacjami użytkowymi (klimatyzacją, wycieraczkami).

Mimo że osoba, która wówczas kierowała autem, wiedziała o tym eksperymencie, całkowita utrata panowania nad pojazdem wywołała u niej szok i przerażenie. Na szczęście nie doszło do żadnego wypadku.

Po nagłośnieniu sprawy producent tego modelu zwrócił się do wszystkich jego właścicieli z prośbą o kontakt z autoryzowanymi warsztatami w celu naprawy luki w zabezpieczeniach. I chociaż po zmianach ataku nie udało się powtórzyć, to, że do niego w ogóle doszło dało wiele do myślenia wszystkim producentom samochodów. Do tej pory łączność z Internetem z pokładu pojazdu była bowiem reklamowana jako jego wyróżnik na tle aut konkurencji.

Od razu zaczęto snuć ponure scenariusze na temat zagrożeń, jakie niesie ze sobą zdalne przejęcie kontroli nad samochodem. Atakujący mógłby na przykład celowo rozbić auto o jakąś przeszkodę terenową, skierować je na trasę kolizyjną z innym pojazdem, potrącić pieszego albo uwięzić kierowcę i pasażerów w środku, na przykład aby ich porwać.

Pompy i strzelby na celowniku

Kolejnym, mrożącym krew w żyłach przykładem dowodzącym niebezpieczeństw, które czyhają w Internecie Rzeczy, jest ostrzeżenie, jakie amerykańska agencja rządowa Food and Drug Administration w zeszłym roku przesłała do szpitali. W dokumencie tym poinformowano, że w oprogramowaniu pomp infuzyjnych pewnej marki podłączonych do Internetu znaleziono szereg luk.

Były to m.in. otwarte porty oraz możliwość dostępu do panelu konfiguracyjnego przy użyciu hasła serwisowego. Pozwalało to osobie, która włamie się do szpitalnej sieci komputerowej, na przejęcie zdalnej kontroli nad tymi urządzeniami.

Wówczas mogłaby ona dowolnie zmieniać dawki lekarstw podawanych za pośrednictwem pomp. Można to wykorzystać, żeby zagrozić komuś śmiercią, na przykład, by go szantażować, a nawet naprawdę kogoś zabić. Wykrycie winnych takich przestępstw byłoby bardzo trudne. Co gorsza, w przypadku pacjentów w ciężkim stanie być może nawet by nie podejrzewano, że doszło do morderstwa. Stąd już tylko krok do zbrodni doskonałej.

Inny przykład to włamanie, którego dokonali kolejni specjaliści zajmujący się bezpieczeństwem informatycznym. Tym razem ich celem był karabin. Wykorzystali oni luki w oprogramowaniu strzelby, włamując się do niego przez sieć bezprzewodową, która była używana do przesyłania widoku z kamery na smartfona. Po przejęciu kontroli atakujący byli w stanie zdalnie zmienić cel strzału.

Przedstawione przykłady włamań miały formę kontrolowanego eksperymentu. Wystarczy jednak trochę wyobraźni, by sobie uświadomić, że wkrótce, o ile nie podejmie się odpowiednich działań, podobne ataki mogą stać się przyczyną wielu rzeczywistych tragedii.

Monika Jaworowska