Aby ograniczyć ryzyko wynikające z takich zagrożeń, czołowe firmy branżowe podjęły wysiłek sformułowania zestawu standardów i specyfikacji technicznych (ISA/IEC 62443) mających na celu zaspokojenie potrzeb bezpieczeństwa systemów automatyki i sterowania przemysłowego (Industrial Automation and Control Systems, IACS), które pełnią funkcję operacyjną (OT, operational technology) w procesach przemysłowych.

Aby chronić technologie operacyjne przed konsekwencjami cyberataków, powstają standardy wymuszające zwiększanie i stosowanie procedur bezpieczeństwa i środków ochrony.

Wspomniany standard ISA/IEC 62443 jest podzielony na cztery poziome części, a ta, która najbardziej interesuje producentów elektroniki, to część czwarta, pt. "Komponenty". Skupia się ona na określonych wymaganiach związanych z bezpieczeństwem urządzeń i komponentów. Obejmuje zarówno ich specyfikację techniczną, jak i definiuje procesy stosowane do zarządzania nimi w całym cyklu ich życia.

Poziomy bezpieczeństwa

Norma IEC 62443 określa również pięć poziomów bezpieczeństwa:

0 – brak specjalnych wymagań lub ochrony,

1 – ochrona przed niezamierzonym lub przypadkowym niewłaściwym użyciem,

2 – ochrona przed umyślnym nadużyciem za pomocą prostych środków, przy niewielkich zasobach technicznych, ogólnych umiejętnościach i małej motywacji,

3 – ochrona przed umyślnym nadużyciem za pomocą wyrafinowanych środków technicznych, przy umiarkowanych zasobach technicznych, specjalistycznej wiedzy w zakresie IACS i umiarkowanej motywacji,

4 – ochrona przed umyślnym nadużyciem przy użyciu wyrafinowanych środków technicznych i z dużymi zasobami, specyficzną wiedzą w zakresie IACS i dużą motywacją.

Poza wymienionymi poziomami bezpieczeństwa standard definiuje również siedem wymagań podstawowych, które razem opisywane są terminem CIA jako poufność, integralność, dostępność (confidentiality, integrity, availability):

- FR1 – kontrola identyfikacji i uwierzytelniania (Identification and Authentication Control, IAC),

- FR2 – kontrola użycia (Use Control, UC),

- FR2 – kontrola użycia (Use Control, UC),

- FR3 – integralność systemu (System Integrity, SI),

- FR4 – poufność danych (Data Confidentiality, DC),

- FR5 – ograniczony przepływ danych (Restricted Data Flow, RDF),

- FR6 – szybka reakcja na zdarzenia (Timely Response to Events, TRE),

- FR7 – dostępność zasobów (Resource Availability, RA).

Aby pomóc spełnić te wymagania, firma Microchip przygotowała notę aplikacyjną AN3983, w której oprócz wyjaśnienia najistotniejszych zagadnień standardu umieszczono tabelę, która przenosi zapisy normy na wymagania dotyczące komponentów i pokazuje, w jaki sposób układy do bezpiecznego uwierzytelniania ATECC608 lub TA100 mogą działać jako czynnik technologiczny, który pomaga produktowi producenta spełnić wymagania standardu.

Trendy w bezpieczeństwie

Istnieje kilka wspólnych tematów związanych z bezpieczeństwem dla całej branży przemysłowej. Kluczowym zagadnieniem, które koniecznie należy wdrożyć w pierwszej kolejności, jest bezpieczny rozruch. Motywacją jest potrzeba upewnienia się, czy kod działający na hoście i program go ładujący (bootloader) są zaufane. Wymaga to zweryfikowania sygnatury kodu oprogramowania firmware przez mikrokontroler hosta po to, aby uruchomiony został wyłącznie pewny kod. To samo dotyczy aktualizacji.

W przypadku aktualizacji oprogramowania metodą bezprzewodową (over- -the-air) musi obowiązywać ten sam mechanizm, wykorzystujący klucz publiczny i prywatny do weryfikacji podpisu cyfrowego odebranego kodu, a następnie, po sprawdzeniu, zezwalający na aktualizację.

Następną rzeczą do wykonania jest uwierzytelnianie komunikacji. Można ufać oprogramowaniu, które aktualnie pracuje w systemie, ale przecież każdy z węzłów (urządzeń) musi jakoś komunikować się z resztą systemu i z hostem. Oznacza to, że istotne jest, aby móc na drodze kryptograficznej zweryfikować źródło wiadomości. Bezpieczny chip jako element takiego uwierzytelniania jest tutaj kluczowy, ponieważ daje dostęp do takich funkcjonalności, jak bazujące na AES algorytmy do weryfikacji źródła wiadomości CMAC (cipher-based message authentication code) lub HMAC (hash- based message authentication code). Do ich obsługi niezbędne są klucze kryptograficzne, które udostępnia bezpieczny chip. Daje to możliwość reagowania tylko na komunikaty z kryptograficznie sprawdzonym kodem uwierzytelniającym. Jeśli haker uzyska dostęp do sieci i zacznie wysyłać fałszywe wiadomości, inne węzły zobaczą, że nie jest to uwierzytelniona wiadomość i odrzucą ją. Co więcej, rejestrując nieudane próby autoryzacji, główny host w sieci może podjąć działania, a nawet odizolować węzeł, z którego pochodzą podejrzane wiadomości lub zasygnalizować administratorowi potencjalny problem z bezpieczeństwem.

Trzecim istotnym aspektem jest kryptograficzna weryfikacja, czy dany element sprzętu, na przykład pompa lub siłownik, może pracować w danym środowisku przemysłowym. Jeśli oryginalny komponent ulegnie awarii i zostanie wymieniony na inny, to w bezpiecznej sieci pojawi się nieznany element. Host w takiej sytuacji może podjąć próbę odpytania tej pompy o jej certyfikat X509 i w kolejności może zweryfikować podpis jej certyfikatu i sprawdzić, czy pochodzi ona z zatwierdzonej listy producentów OEM takich produktów. Gdy sprawdzenie da wynik pozytywny host może dołączyć ją do sieci w oparciu o klucze zaszyte w bezpiecznym chipie takim jak ATECC608 lub TA100. Zapewnia to elastyczność konserwacji systemu i blokuje możliwość rozszerzania o przypadkowy lub niezgodny z wymaganiami sprzęt.

Wbudowane zabezpieczenia

Wspólnym mianownikiem do wszystkich technik zapewnienia bezpieczeństwa w sieci przemysłowej jest posiadanie w aplikacji zaufanego magazynu do przechowywania kluczowych certyfikatów i danych krytycznych. Taką rolę pełni bezpieczny chip (secure IC). Drugim krokiem jest wdrożenie opisanych powyżej przypadków użycia, takich jak bezpieczny rozruch, uwierzytelnianie komunikacji lub uwierzytelnianie akcesoriów i komponentów.

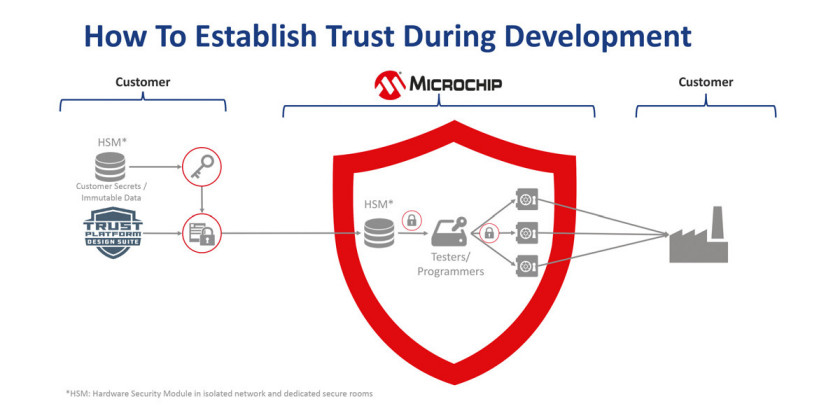

Ostatnim krokiem jest zapewnienie przejścia produktu z fazy rozwoju do produkcji. W tym etapie wymagany jest bezpieczny proces zapisywania kluczy w nowych produktach, blokujący możliwość wpisania obcych kluczy i certyfikatów do bezpiecznych chipów.

Proces dystrybucji i zapisu kluczy prywatnych do urządzenia musi być chroniony i zgodny z istniejącymi standardami branżowymi. Najpopularniejszym z nich jest standard wspólnych kryteriów (common criteria). Jego przestrzeganie daje pewność, że produkcja odbywa się w sposób bezpieczny, a więc obejmuje fizyczne zabezpieczenie terenu zakładu produkcyjnego, w tym ograniczenie dostępu do fizycznego zasobów informatycznych. Elementem ochrony są ponadto bariery elektroniczne, zabezpieczenie sieci w zakresie udostępniania zasobów, kontrola dostępu, tworzenie kopii zapasowych i reguły ich przechowywania.

Kolejnym aspektem jest ochrona organizacyjna – jak przekazywać informacje, jak zarządzać pracownikami ochrony, jak udzielać im dostępu, jak zarządzać personelem utrzymania ruchu, który nie jest bezpośrednio zaangażowany w czynności procesowe na produkcji.

Jak można to zaimplementować?

Firma Microchip dysponuje rozwiązaniami pozwalającymi na całościową organizację bezpiecznego procesu przekazania, modyfikacji oraz powiązania poufnych informacji (danych, kluczy, certyfikatów). Opiera się on na infrastrukturze Hardware Security Module (HSM) i umożliwia implementację wielu przypadków użycia oraz wygenerowanie papakietu bezpiecznej wymiany danych, które są szyfrowane, a następnie przesłane bezpośrednio do HSM.

Rozwiązanie to zapewnia utrzymanie w pełni bezpiecznego przepływ u chronionych informacji od systemu HSM klienta do bezpiecznych chipów przeznaczonych do zainstalowania w produktach. Proces ten zachodzi w skontrolowanych przez niezależne laboratoria bezpieczeństwa bezpiecznych fabrykach firmy Microchip. Przygotowane chipy są następnie dostarczane do klienta do montażu w produktach, a proces wysyłki jest również zdefiniowany w ramach standardu common criteria, po to, aby był niewrażliwy na nadużycia. Zapewnia on również identyfikowalność (traceability) w całym łańcuchu dostaw.

Podsumowując, możemy powiedzieć, że najważniejszym aspektem budowania zaufania jest nie tylko krzem (chip), ale jego połączenie w całość razem z produktem, logistyką zaopatrzenia i łańcuchem dostaw, które ostatecznie umożliwiają klientowi wyprodukować i użytkować bezpieczne urządzenie.

Xavier Bignalet, Product Line Manager, Microchip Technology

Todd Slack, Strategic & Product Marketing, Business Development Manager, Microchip Technology

Więcej informacji:

https://www.microchip.com/en-us/products/security/security-ics/cryptoautomotive-security-ics

Microchip

www.microchip.com