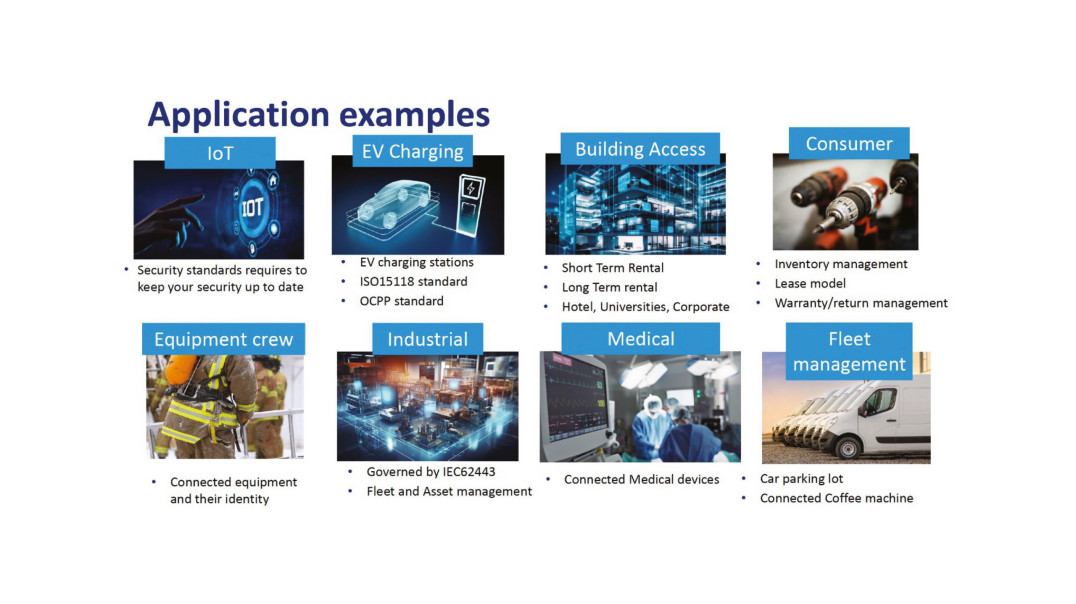

Niewątpliwie każde wdrożenie IoT/IIoT, w dużej czy małej skali, przynosi znaczące korzyści, od zapewnienia wygody użytkownikom po zwiększenie efektywności operacyjnej produkcji. Jednak architektura aplikacji IoT jest zazwyczaj złożona, składa się z wielu warstw, jest obsługiwana przez różnych dostawców usług i bazuje na wielu środowiskach sprzętowych. Oprócz rosnących obaw dotyczących bezpieczeństwa i coraz bardziej rozbudowanego krajobrazu regulacyjnego, producenci takich urządzeń i dostawcy usług dla IoT stoją więc przed wieloma problemami.

Jednym z ważniejszych jest cyberbezpieczeństwo, które ma wiele aspektów, zwłaszcza że urządzenia IoT mogą być narażone na ataki ze strony cyberprzestępców, którzy mogą próbować wykraść poufne dane, w tym hasła, lub przejąć kontrolę nad procesem przemysłowym i zablokować legalnym użytkownikom dostęp. Każdy aspekt wdrożenia IoT/IIoT wymaga szczególnej uwagi w zakresie bezpieczeństwa sprzętu, oprogramowania i komunikacji.

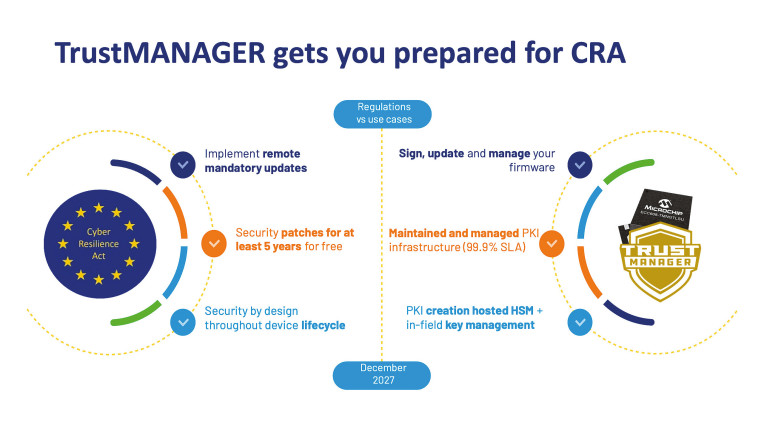

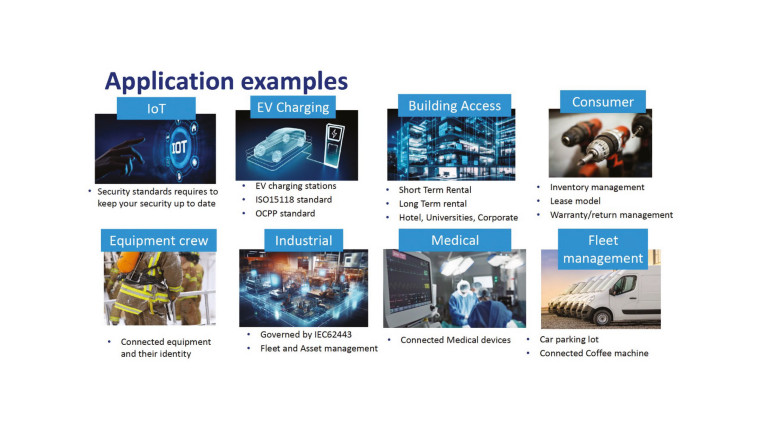

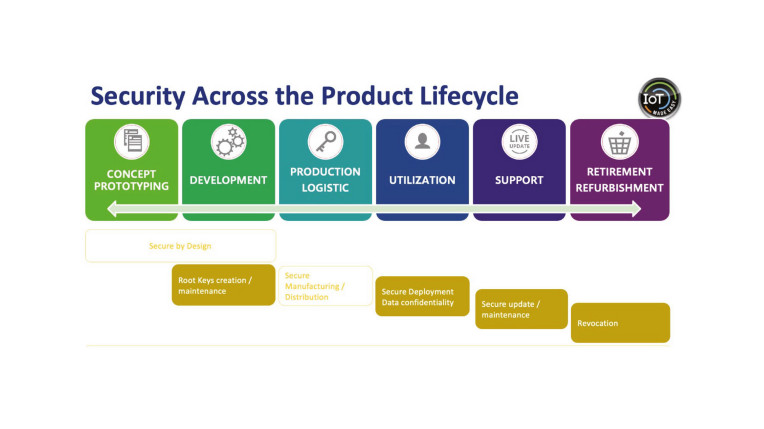

Nowe przepisy, takie jak unijna ustawa o odporności cybernetycznej (CRA), nakładają na producenta urządzeń IoT obowiązek certyfikacji uprawnień bezpieczeństwa urządzenia oraz zapewnienia użytkownikom mechanizmu aktualizacji i zarządzania produktem przez cały cykl jego życia, od produkcji do końca okresu eksploatacji. CRA jest zharmonizowana z innymi uznanymi na arenie międzynarodowej normami bezpieczeństwa, takimi jak norma Europejskiego Instytutu Norm Telekomunikacyjnych (ETSI) EN 303645 oraz norma Międzynarodowego Towarzystwa Automatyki (ISA)/Międzynarodowej Komisji Elektrotechnicznej (IEC) 62443 dotycząca bezpieczeństwa automatyki przemysłowej i systemów sterowania.

Wyzwania związane z wdrożeniem

Nowe przepisy dotyczące cyberbezpieczeństwa zapowiadają nową erę dla aplikacji IoT/IIoT, gdyż wymagają kompleksowego podejścia do zarządzania cyklem życia chroniącego użytkowników, dane i infrastrukturę obliczeniową. Wcześniej urządzenia podłączone do sieci, niezależnie od tego, czy były używane w domu, czy w przemyśle, były zazwyczaj instalowane i zapominane. Rzadko miały aktualizacje oprogramowania sprzętowego, a nawet jeśli były dostępne nowe wersje, aktualizacja mogła być czasochłonna, a co gorsza, architektura mikrokontrolerów nie obsługiwała mechanizmów bezpieczeństwa umożliwiających skuteczne naprawienie zidentyfikowanej luki. W rezultacie firmy wycofywały takie niedoskonałe produkty z użycia, co wywoływało rozczarowanie klientów. Wdrażanie poprawek bezpieczeństwa w celu ochrony urządzenia i powiązanego z nim środowiska sieciowego przed nowymi metodami cyberataków i złośliwym oprogramowaniem było bardzo trudne. Ponadto używanie urządzeń z tym samym fabrycznym i domyślnym hasłem było powszechne, co prowadziło do wielu poważnych naruszeń bezpieczeństwa. Takie ataki ujawniały poufne dane użytkowników i szkodziły reputacji marek producentów.

Możliwość zarządzania aplikacją IoT przez cały okres jej użytkowania przynosi producentom i dostawcom usług znaczące korzyści. Przykładowo, nowe funkcje oprogramowania mogą być dodawane na dowolnym etapie, od niezbędnych poprawek błędów oprogramowania po dodatkowe, płatne funkcjonalności. Dla użytkowników możliwość przeprowadzania aktualizacji zabezpieczeń oprogramowania w razie potrzeby zapewnia elastyczność funkcjonalną i opłacalność. W przypadku wdrożeń na dużą skalę możliwość masowego dostarczania poprawek zabezpieczeń urządzeń bez konieczności żmudnych, czasochłonnych i kosztownych wizyt serwisowych zapewnia dotychczas nieosiągalny poziom obsługi klienta.

Kolejnym wyzwaniem związanym z wdrożeniami na dużą skalę są zmiany posiadaczy urządzeń IoT. Rozważmy hotel z 500 pokojami, w którym zamki w drzwiach wymagają aktualizacji certyfikatów bezpieczeństwa i podpisów cyfrowych dla każdego nowego gościa. Podobne wyzwanie może występować w budynku biurowym, zwłaszcza w obiekcie z wieloma najemcami, gdzie wszystkie zamki w drzwiach wymagają aktualizacji tajnych kodów bezpieczeństwa każdego właściciela. Aktualizacja każdego zamka indywidualnie – lub, co gorsza, konieczność wymiany każdego z nich – to ogromne zadanie. Jeśli jednak każdy zamek jest wyposażony w funkcję zdalnego zarządzania, zapewnienie w terenie poświadczeń bezpieczeństwa i opcji dostosowanych do potrzeb użytkownika staje się rzeczywistością, umożliwiając zarządzanie własnością zespołu zamków i zdalne decydowanie o tym, kto może je otworzyć.

Podobne wyzwanie występuje w przypadku biur, w których klienci mają dostęp tylko do określonych pięter, pomieszczeń i udogodnień w oparciu o wybrany pakiet najmu. Tu również, możliwość zdalnej i szybkiej zmiany danych uwierzytelniających wymaganych w każdej placówce gwarantuje wysoki poziom zadowolenia klienta i efektywności biznesowej.

Wsparcie przez cały okres użytkowania

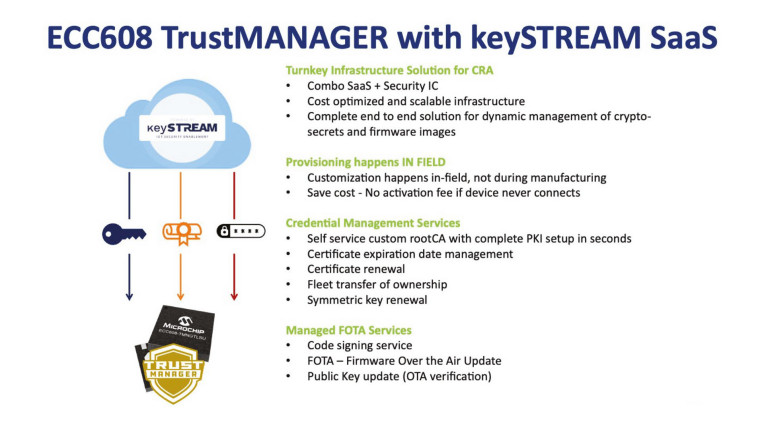

Dzięki możliwościom wdrażania uwierzytelnień bezpieczeństwa w miejscu instalacji, aktualizacji oprogramowania sprzętowego bezprzewodowo (FOTA) i dynamicznemu zarządzaniu cyklem życia urządzenia, platforma oprogramowania jako usługi (SaaS) Microchip TrustMANAGER z Kudelski keySTREAM oferuje kompletne i wydajne podejście do osiągnięcia zgodności z wymogami cyberbezpieczeństwa, takimi jak CRA.

Użycie układu ECC608 Cryptoauthentication TrustMANAGER z keySTREAM SaaS firmy Microchip ułatwia realizację cyfrowego łańcucha bezpieczeństwa i mechanizmów zaufania dla aplikacji IoT/IIoT w całym cyklu życia produktu, od początkowej koncepcji projektowej, przez produkcję i wdrożenie, aż po koniec cyklu życia. Główny Urząd Certyfikacji (CA) to kluczowy podmiot najwyższego poziomu w dowolnej infrastrukturze klucza publicznego (PKI), a wydanie certyfikatu z podpisem własnym tworzy początkową "kotwicę".

ECC608-TMNGTLS to wariant układu uwierzytelniania kryptograficznego ECC608, który jest fabrycznie wyposażony w klucze kryptograficzne do połączenia z systemem keySTREAM SaaS. Po integracji aplikacja IoT zawierająca ECC608-TMNGTLS połączy się z systemem keySTREAM SaaS, przekazując prawo własności urządzenia IoT docelowemu użytkownikowi poprzez konfigurację w terenie z wykorzystaniem jego niestandardowej infrastruktury klucza publicznego (PKI). Zapewnia to eleganckie, bezdotykowe (zdalne) podejście bez konieczności ręcznej konfiguracji wymiany kluczy. Kluczami kryptograficznymi można zarządzać zdalnie w obrębie fizycznej granicy bezpiecznego układu uwierzytelniania przez cały cykl jego życia.

Platforma TrustMANAGER oferuje funkcje bezprzewodowej aktualizacji oprogramowania firmware, bezpieczne podpisywanie kodu oraz zdalne zarządzanie kluczami kryptograficznymi. Wdrożenie funkcji zdalnego zarządzania urządzeniem, obok wymagań dotyczących aktualizacji zabezpieczeń, jest coraz ważniejsze dla producentów, zapewniając elastyczność usług.

Przepisy zwracają większą uwagę na bezpieczeństwo

Krajobraz Internetu Rzeczy (IoT) szybko się zmienia. Nowe przepisy dotyczące cyberbezpieczeństwa i związana z nimi większa odpowiedzialność nakładana na producentów urządzeń napędzają zmiany tego sektora rynku. Europejski Urząd ds. Regulacji Ryzyka (CRA), przykład jednej z regionalnych inicjatyw w zakresie cyberbezpieczeństwa, postanowił, że producenci powinni zapewnić aktualność funkcji bezpieczeństwa urządzenia przez pierwsze pięć lat jego eksploatacji. Chociaż CRA początkowo koncentruje się na IoT konsumenckim, europejskie przepisy prawdopodobnie będą jedynie wierzchołkiem góry lodowej, ponieważ coraz więcej państw podąża za przykładem UE i zaczyna publikować oraz wdrażać własne strategie cyberbezpieczeństwa. Jest wysoce prawdopodobne, że CRA stanie się również podstawą takich standardów w innych sektorach rynku.

Przepisy dotyczące cyberbezpieczeństwa nie tylko zwiększają zaufanie konsumentów do oferty producenta, ale także wzmacniają jego wiarygodność rynkową, co jest niezwykle ważne dla budowania relacji handlowych, nawiązywania partnerstw i demonstrowania pozycji lidera na rynku.

Xavier Bignalet, product marketing manager for Microchip’s secure computing group