Zdaniem analityków 2019 powinien okazać się rokiem przełomowym dla technologii eSIM, a według najbardziej optymistycznych prognoz po 2020 stanie się ona standardem. Wtedy tylko niektóre nowe urządzenia będą wyposażone w karty SIM starego typu.

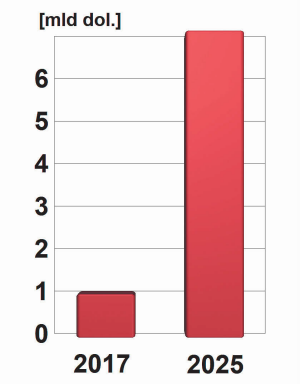

Dzięki temu według Allied Market Research wartość globalnego rynku eSIM zwiększy się z nieco ponad 1 mld dol. w 2017 do prawie 7 mld dol. w 2025 roku. To oznaczać będzie imponujący średni coroczny wzrost o blisko 31%! W artykule wyjaśniamy, czym jest tytułowe rozwiązanie oraz z punktu widzenia jakich zastosowań jego upowszechnienie się jest wysoce pożądane.

Embedded SIM to nowy rodzaj karty identyfikacyjnej abonenta telefonii komórkowej wbudowanej w urządzenie w postaci układu scalonego eUICC (Embedded Universal Integrated Circuit Card), a nie jak dotąd mającej postać usuwalnej karty. Nie tylko to jest jednak istotą innowacji.

Nie zmieniła się również podstawowa funkcjonalność karty SIM. Nowość polega także na tym, że w przeciwieństwie do tradycyjnych kart SIM, eSIM nie są fabrycznie przypisane do konkretnego operatora, a takie stają się dopiero po ich aktywacji przez użytkownika.

eSIM w praktyce

Na rysunku 1 przedstawiono schemat korzystania z tradycyjnych kart SIM, dobrze znany wszystkim użytkownikom telefonów komórkowych. W pierwszym kroku klient otrzymuje od operatora, na którego usługi się zdecydował, kartę. Umieszcza ją w swoim urządzeniu przenośnym. Dzięki temu zostaje ono zidentyfikowane jako należące do abonenta danej sieci komórkowej.

Odtąd uzyskuje on dostęp do usług wynikających z umowy zawartej z ich dostawcą. Jeżeli klient wybierze innego usługodawcę, otrzyma od niego nową kartę SIM, upoważniającą do korzystania z kolei z jego infrastruktury sieciowej. W tym celu będzie musiał ją włożyć na miejsce tej pierwszej lub w przypadku, gdy jego telefon obsługuje dwie karty SIM, przełączyć się na tę drugą.

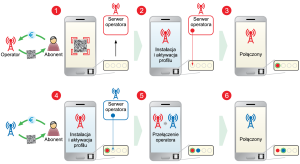

Jak wspomniano na wstępie, karty eSIM są na trwałe wbudowywane w urządzenia przenośne. Mogą one obsługiwać wiele profili SIM, w których zapisywane są dane uwierzytelniające analogiczne jak w przypadku nośników usuwalnych. Zamiast fizycznego dowodu przyłączenia się do sieci danego operatora, jakim jest tradycyjna karta SIM, klient otrzymuje instrukcję, jak się do niej podłączyć. Standard GSMA przewiduje w tym zakresie specjalną procedurę.

W pierwszym kroku (rys. 2), na przykład za pośrednictwem kodu QR, abonentowi przekazywany jest adres serwera, z którego może pobrać profil SIM. Po zainstalowaniu danych oraz aktywacji na danym urządzeniu może się ono połączyć z siecią. W przypadku zmiany operatora, posługując się otrzymanym od niego kodem QR, użytkownik musi całą procedurę powtórzyć. Jeżeli zainstaluje więcej niż jeden profil SIM, będzie się mógł później między nimi przełączać, zmieniając w ten sposób usługodawcę.

Warto w tym miejscu dodać, że profil, który oprócz danych uwierzytelniających może obejmować także aplikacje, pomimo że jest instalowany w module eUICC, stanowiącym integralną część urządzenia należącego do abonenta, pozostaje własnością operatora udostępnianą klientowi w ramach umowy. Zawartość i struktura profili są zestandaryzowane przez organizację SIMAlliance, co ma na celu zapewnienie ich interoperacyjności.

eSIM w dwóch wersjach

Opracowując standard eSIM, organizacja GSMA najpierw skupiła się na rozwiązaniu, które było przeznaczone dla segmentu komunikacji M2M (Machine to Machine), na którym dopiero później oparto wersję konsumencką. O tej kolejności zdecydowały dwa czynniki.

Pierwszym była prostsza realizacja, w przypadku M2M nie jest bowiem wymagana interakcja z użytkownikiem końcowym. Po drugie takich rozwiązań domagał się rynek ze względu na popularyzację idei Internetu Rzeczy. Oprócz tego nagliły regulacje prawne, na przykład wymóg uruchomienia w samochodach usługi eCall, czyli automatycznego powiadamiania służb ratunkowych o wypadku.

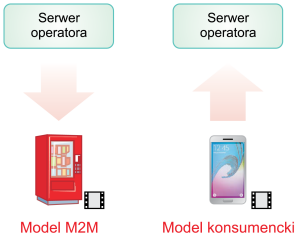

Można by się zastanowić, dlaczego rozgraniczono te dwa zastosowania. Głównym powodem jest zobrazowany na rysunku 3 kierunek, w jakim odbywa się komunikacja z serwerem operatora sieci. W modelu M2M przebiega ona bez lokalnej ingerencji ludzi. W związku z tym instalacja i aktywacja profili są inicjowane oraz wykonywane zdalnie i automatycznie przez serwer. Szczegóły realizacji tych operacji są ustalane na przykład na podstawie lokalizacji urządzenia.

W modelu konsumenckim natomiast wszystkie operacje w zakresie instalacji oraz aktywacji profili są wykonywane osobiście przez abonenta, a przynajmniej wymagają jego akceptacji. Odbywa się to za pośrednictwem interfejsu użytkownika urządzenia przenośnego, a w przypadku urządzeń ze zbyt małym wyświetlaczem, na przykład smart, przez urządzenia pośredniczące, jak telefon.

Implementacje standardu eSIM w przypadku komunikacji M2M i w wersji konsumenckiej mają cechy wspólne, ale pod wieloma względami się różnią. Aby wyjaśnić podobieństwa i różnice, najpierw przedstawiamy architektury obu rozwiązań.

Wersja M2M

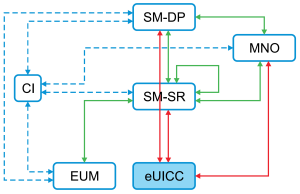

Na rysunku 4 przedstawiono główne elementy modelu M2M, w którym inicjatywa jest po stronie serwera (model push), strzałkami zaznaczając przepływ komunikacji pomiędzy nimi.

Są to:

- SM - DP (Subscription Manager - Data Preparation),

- SM - SR (Subscription Manager - Secure Routing),

- eUICC,

- MNO (Mobile Network Operator), reprezentujący operatora sieci,

- EUM (eUICC Manufacturer), symbolizujący producenta eUICC,

- CI (Certificate Issuer), reprezentujący jednostkę wydającą certyfikaty uwierzytelniające.

Zadaniem bloku SM - DP jest przygotowywanie, przechowywanie i ochrona profili operatorów, w tym danych uwierzytelniających. Odpowiada on również za ich pobranie oraz instalację w eUICC. Blok SM - SR natomiast zarządza statusem profili, czyli włącza, wyłącza, kasuje je, a oprócz tego zabezpiecza łącze komunikacyjne pomiędzy eUICC a SM - DP.

Zadbano też o kwestię bezpieczeństwa, w tym celu definiując kilka kryteriów. Od ich spełnienia zależy uzyskanie zgodności ze standardem GSMA M2M. Dotyczą one następujących obszarów: bezpieczeństwa modułów eUICC w oparciu o Common Criteria Protection Profile na poziomie EAL4+, bezpieczeństwa środowiska produkcyjnego i procesów według schematów akredytacji GSMA oraz zgodności funkcjonalnej, weryfikowanej testami funkcjonalnymi GSMA.

Jedynie producenci eUICC i dostawcy hostingu dla serwisów SM - DP oraz SM - SR, którzy uzyskają akredytację GSMA, mogą się ubiegać o certyfikaty uwierzytelniające. Analogiczne, a nawet rozszerzone wymagania bezpieczeństwa przewidziano w standardzie GSMA w wersji konsumenckiej.

eSIM w wersji konsumenckiej

Wersja konsumencka zawiera też wiele innych elementów wspólnych z GSMA M2M. Poza tym została rozbudowana z uwzględnieniem wymagań dotyczących urządzeń zarządzanych przez użytkowników końcowych, po których stronie jest inicjatywa (model pull).

Wersja konsumencka zawiera też wiele innych elementów wspólnych z GSMA M2M. Poza tym została rozbudowana z uwzględnieniem wymagań dotyczących urządzeń zarządzanych przez użytkowników końcowych, po których stronie jest inicjatywa (model pull).

Główne komponenty w tym przypadku to:

- SM-DP+ (Subscription Manager - Data Preparation +),

- SM-DS (Subscription Manager - Discovery Server),

- LPA (Local Profile Assistant),

- eUICC.

Blok SM-DP+ odpowiada za stworzenie, pobranie, zdalne zarządzanie (włączanie, wyłączanie, kasowanie, aktualizację) profilu. Znak + w jego nazwie dodano, aby podkreślić, że obejmuje on funkcjonalność bloków SM - DP i SM - SR z wersji M2M.

LPA stanowi natomiast zbiór funkcji odpowiadających za pobranie zaszyfrowanego profilu przez eUICC i implementujących interfejs użytkownika umożliwiający mu zarządzanie statusem profilu. Funkcje podstawowe mogą być wbudowane w eUICC.

Blok SM-DS z kolei pozwala SM-DP+ na skomunikowanie się z eUICC bez informacji o tym, do jakiej sieci jest ten moduł podłączony. W tym celu SM-DS umożliwia SMDP+ wysyłanie alarmów, które mają zawiadomić LPA o dostępności profilu do pobrania przez eUICC. Jest to realizowane w następujący sposób: zgłoszenia są wysyłane z SM-DP+ do SM-DS, zaś LPA odpytuje o nie SM-DS z częstością zależną od trybu pracy eUICC i akcji użytkownika.

Podobieństwa i różnice

Jeżeli chodzi o podobieństwa, obie architektury w jakiejś formie, SM-DP/SMDP+ albo SM-DP+, opierają się na zdalnym dostępie do danych uwierzytelniających na serwerze operatora. Korzystają również z modułów eUICC.

Obie używają mechanizmów Pre-Shared Key (PSK) i Public Key Infrastructure (PKI). Poza tym komponenty systemów (moduły eUICC, serwery hostingowe) w obydwu przypadkach wymagają certyfikatów uwierzytelniających, które gwarantują bezpieczną łączność, a w zastosowaniach konsumenckich również obustronne uwierzytelnienie.

Unikalną cechą GSMA M2M jest blok SM-SR, w wersji konsumenckiej niewymagany. Działa on jak bramka łącząca operatora sieci przez SM-DP z eUICC. SM-SR zawiera bazę danych wszystkich eUICC, które znajdują się pod jego kontrolą i podstawowych ustawień do zarządzania nimi. Na wypadek zmiany operatora, kiedy kontrolę nad grupą modułów eUICC należy przekazać z bloku SM-SR starego operatora do bloku SM-SR nowego opracowano specjalną procedurę (swap).

Cechą unikalną modelu konsumenckiego jest obecność bloku LPA, którego funkcje mogą być zaimplementowane w samym urządzeniu przenośnym albo w eUICC. Ponadto, w razie gdy wystąpią problemy z dostarczeniem wiadomości do użytkownika, korzystając ze specjalnego serwisu, może on w dowolnym czasie sprawdzić, czy powinien coś pobrać z serwera operatora.

W kartach eSIM pokłada się duże nadzieje. Beneficjentem ich upowszechnienia się ma być przede wszystkim branża Internetu Rzeczy, ale skorzysta na tym cały segment urządzeń przenośnych i elektroniki noszonej. Składa się na to kilka czynników.

Jakie są zalety kart eSIM?

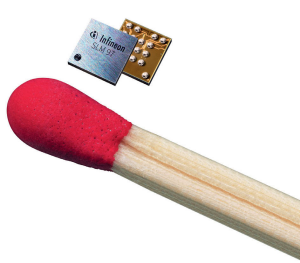

Pierwszą korzyścią wynikającą z wbudowania kart SIM jest oszczędność miejsca w urządzeniach przenośnych. Dzięki temu łatwiej o ich większą kompaktowość. Poza tym więcej miejsca zostaje wtedy dla baterii.

Co więcej, obecnie dla niektórych typów urządzeń, dotyczy to zwłaszcza nowych zastosowań elektroniki noszonej jak ubrania smart nawet karty nano-SIM, najmniejsze spośród obecnie używanych, są za duże, żeby można je było w nie wbudować bez nadmiernego zwiększenia ich rozmiarów. W ich przypadku jedynie technologia eSIM jest w stanie zapewnić łączność ze światem zewnętrznym.

Poza tym nie zawsze tylko rozmiar urządzenia jest przeszkodą. Czasem to utrudniony dostęp do niego uniemożliwia jego skomunikowanie, jeżeli wymiana tradycyjnej karty SIM w razie zmiany operatora albo jej awarii byłaby niewykonalna. Przykładem są rozmaite zastosowania Internetu Rzeczy, jak sieci czujników środowiskowych i tych wbudowanych w elementy infrastruktury, których będzie przybywać razem z rozwojem inteligentnych miast (smart city).

Kolejne przykłady to komponenty IoT w samochodach oraz maszynach i innym wyposażeniu fabryk tworzące sieci przemysłowego Internetu Rzeczy. W takich przypadkach możliwość bezprzewodowej, zdalnej i automatycznej rekonfiguracji karty eSIM jest nie do przecenienia.

Z aspektów użytkowych warto wspomnieć o ważnej zalecie technologii eSIM, a mianowicie zapewnieniu lepszej wodoszczelności i pyłoszczelności urządzenia, dzięki temu, że elementu tego się nie wyjmuje. Oprócz tego wbudowanej karty nie można zgubić, nikt jej nie ukradnie - chyba że razem z całym urządzeniem, ani nie ulegnie ona zniszczeniu niezależnie od urządzenia, którego jest częścią.

Oprócz tego technologia eSIM oznacza pewne uproszczenie dla operatorów sieciowych, którzy mogą zrezygnować z tradycyjnych kanałów dystrybucji. Klienci natomiast z pewnością docenią możliwość ułatwionego instalowania i naprzemiennego korzystania z profili różnych operatorów.

Monika Jaworowska