Tytułowa technologia umożliwia identyfikację lub potwierdzenie tożsamości osoby na podstawie jej twarzy. Korzysta się z niej w rozpoznawaniu ludzi na zdjęciach, filmach lub w czasie rzeczywistym. Zaliczana jest do kategorii technik biometrycznych, jak rozpoznawanie głosu, identyfikacja na podstawie odcisków palców, weryfikacja w oparciu o obraz tęczówki lub siatkówki oka. W zestawieniu z nimi rozpoznawanie twarzy jest uznawane za najbardziej naturalną technikę biometryczną – ludzie w końcu przecież rozpoznają się nawzajem, patrząc właśnie na swoje twarze, a nie sprawdzając odciski palców czy porównując wzory tęczówek.

Jak działa rozpoznawanie twarzy?

Systemy rozpoznawania twarzy są realizowane w różny sposób – na przykład przez porównanie obrazu rejestrowanego przez kamerę z obrazami w bazie danych. To pozwala przykładowo na rozpoznanie w tłumie osób poszukiwanych (zaginionych, podejrzanych o złamanie prawa).

W innym podejściu system zestawia obraz z kamery ze wzorcem – na przykład zdjęciem właściciela telefonu. W razie dopasowania odblokowuje aparat, zaś w przeciwnym razie dostęp do niego dla pozostałych osób pozostaje ograniczony. To drugie podejście zostało zaimplementowane m.in. w technologii FaceID, z której korzysta się w odblokowywaniu iPhone'ów.

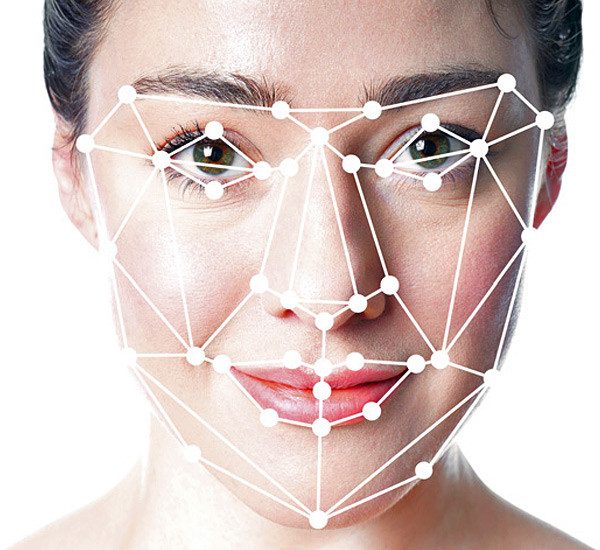

Mimo różnic w realizacji generalnie systemy rozpoznawania twarzy działają w podobny sposób. Pierwszym krokiem jest lokalizacja twarzy (patrzącej na wprost, z profilu) na zarejestrowanym obrazie (tłumu, portrecie). Kolejnym etapem jest analiza obrazu twarzy. Jest on przetwarzany pod kątem wymiarów i cech jej elementów charakterystycznych – mierzone są odległości między oczami, głębokość oczodołów, odległość od czoła do podbródka i analizowane są: kształt kości policzkowych, kontur ust, uszu i podbródka. Ma to na celu zidentyfikowanie punktów orientacyjnych, które umożliwią odróżnienie danej twarzy od innych. W trzecim kroku następuje konwersja obrazu na dane. Efektem jest zestaw informacji, które w postaci cyfrowej charakteryzują rysy twarzy konkretnej osoby. Jest on, podobnie jak odcisk palca, dla każdego człowieka unikalny. Ostatnim etapem jest znalezienie dopasowania.

Przykłady zastosowań technologii rozpoznawania twarzy

Technologia rozpoznawania twarzy ma szanse sprawdzić się w szeregu zastosowań. Przykłady jej aplikacji można mnożyć w wielu branżach m.in. w ochronie zdrowia. W tym przypadku pozwoli zautomatyzować rejestrację pacjenta – po zeskanowaniu jego twarzy jego dokumentacja będzie przesyłana do lekarza, co zmniejszy obciążenie personelu medycznego oraz skróci cały proces. Oprócz tego prowadzone są badania nad wykorzystaniem technologii rozpoznawania twarzy w diagnozowaniu zaburzeń psychicznych, szczególnie u pacjentów z łagodnymi albo z trudnymi do wykrycia objawami. Kolejnym sektorem, który może skorzystać na upowszechnieniu się tej technologii, jest handel. Znajdzie w nim ona zastosowanie m.in. w uwierzytelnianiu płatności, prezentowaniu spersonalizowanej oferty oraz ograniczaniu kradzieży w sklepach. W sektorze bankowym usprawni identyfikację i weryfikację klientów oraz zapewni dodatkową ochronę przed oszustwami. Z technologii rozpoznawania twarzy zaczynają też już korzystać organy ścigania, wyszukując konkretne osoby na obrazie rejestrowanym przez kamery monitoringu miejskiego.

Zagrożenia ze strony technologii rozpoznawania twarzy

Upowszechnianie się technologii rozpoznawania twarzy niesie ze sobą niestety, poza szerokimi możliwościami, również szereg zagrożeń, które mogą zostać wykorzystane przez przestępców. Ryzyko, jakie wiąże się z korzystaniem z niej, powinno być zatem zawsze najpierw oszacowane i zestawione z korzyściami, jakich można oczekiwać w konkretnym przypadku.

Główną wadą technologii rozpoznawania twarzy jest zagrożenie prywatności jednostki. Dlatego wdrażając ją, należy przestrzegać zasad etyki, m.in.: wyraźnie powiadamiać o zbieraniu danych biometrycznych, informując, kto oraz w jakim celu będzie miał do nich dostęp, nie instalować kamer w miejscach, w których użytkownikowi przysługuje prawo do prywatności, jak toaleta, przebieralnia, gabinet lekarza, uzyskać zgodę na rejestrację danych biometrycznych i chronić zbierane informacje, ograniczając dostęp do nich do niezbędnego, określonego wymaganiami zastosowania, minimum. W razie włamania do bazy danych z odciskami twarzy, podobnie jak w przypadku innych danych wrażliwych, użytkownicy będą także narażeni na szereg groźnych konsekwencji, gdyż hakerzy będą się mogli pod nich podszywać, na przykład w banku. W razie takiego włamania zagrożone będą również zasoby, do których dostęp jest chroniony przez system rozpoznawania twarzy.

Warto także pamiętać, że nie jest to technologia niezawodna – na przykład niektóre algorytmy mogą być mniej skuteczne w identyfikowaniu konkretnych ras czy płci. Poza tym na poprawność dopasowania obrazów do wzorców ma wpływ wiele czynników, jak m.in. kąt ustawienia kamery, poziom oświetlenia, jakość obrazu. Można też próbować oszukać system rozpoznawania twarzy dzięki umiejętnemu makijażowi, przebraniu czy chociażby umieszczając przed kamerą zdjęcie.

Rozpoznawanie twarzy w praktyce

Pandemia COVID-19 uświadomiła nam, ile różnych powierzchni dotykamy co dzień, nie zastanawiając się nad tym, że oprócz nas mają z nimi kontakt inni ludzie. Przez to za ich pośrednictwem łatwo rozprzestrzeniają się bakterie, jeżeli nie zostaną wyczyszczone po każdym użyciu. Przykładem są klawiatury systemów kontroli dostępu do budynków w zakładach pracy i hotelach. W związku z tym w takich miejscach upowszechniają się rozwiązania bezdotykowe oparte na biometrii, w tym technika rozpoznawania twarzy – korzyści z jej zastosowania są większe niż opisane wyżej zagrożenia.

Wdrożenie tego mechanizmu kontroli dostępu bywa jednak wyzwaniem, jeśli system nie jest podłączony do Internetu i jest zasilany bateryjnie. Jedną z pierwszych decyzji projektowych jest zatem zwykle to, czy algorytm rozpoznawania twarzy powinno się zaimplementować lokalnie (brzegowo), czy w chmurze.

To drugie wymaga połączenia z Internetem. Chmura ma jednak tę zaletę, że zapewnia dużą, skalowalną stosownie do potrzeb moc obliczeniową, która jest wymagana do realizacji złożonych obliczeniowo operacji algorytmu rozpoznawania twarzy. Z drugiej strony jednak łączność z chmurą może wprowadzać niedopuszczalne w większości zastosowań opóźnienia, nawet przy szybkich łączach. Korzystanie z zewnętrznych zasobów może też potęgować obawy użytkowników o prywatność – nie wszyscy mogą się czuć komfortowo ze świadomością, że ich zdjęcia są przesyłane do chmury.

Przetwarzanie brzegowe

Alternatywą chroniącą prywatność użytkowników jest przetwarzanie brzegowe, bez łączności z chmurą, w którym dane są przetwarzane i analizowane bliżej punktu, w którym są generowane. Jeszcze do niedawna nie było to proste do realizacji – rozpoznawanie twarzy na urządzeniach brzegowych wymagało wielordzeniowego procesora aplikacji z zaawansowanym systemem operacyjnym, takim jak Linux lub Android. To stanowiło wyzwanie dla urządzeń zasilanych bateryjnie, jak przykładowo inteligentne zamki do drzwi.

W ostatnim czasie jednak nastąpił znaczący postęp w dziedzinie algorytmów uczenia maszynowego wykorzystujących potoki danych wizyjnych. Są one optymalizowane pod kątem uruchamiania na mikrokontrolerach o ograniczonych zasobach pamięci oraz mocy obliczeniowej, z zainstalowanymi prostymi systemami operacyjnymi czasu rzeczywistego, jak FreeRTOS. Dzięki temu, że tego typu mikrokontrolery zużywają mniej energii niż procesory aplikacyjne, pozwalają wdrożyć mechanizm kontroli dostępu oparty na rozpoznawaniu twarzy nawet w systemach z zasilaniem bateryjnym. Ponadto szybciej się uruchamiają. Dzięki temu praktyczne jest przełączenie ich w tryb głębokiego uśpienia, żeby ograniczyć zużycie energii i ich wybudzanie jedynie wtedy, gdy czujnik podczerwieni wykryje użytkownika znajdującego się w pobliżu.

Sposób na przestępców

Jak pisaliśmy wyżej, systemy rozpoznawania twarzy można próbować na różne sposoby oszukiwać, m.in. umieszczając przed kamerą zdjęcie osoby, która jest upoważniona na przykład do wstępu do danego budynku. Aby zapobiec tego typu nadużyciom, można wykorzystać dodatkową kamerę na podczerwień, która będzie potwierdzała obecność człowieka. Jest to prosty sposób, ale niestety o ograniczonej do normalnych warunków oświetleniowych w pomieszczeniach skuteczności – na zewnątrz, w zależności od aktualnej wysokości słońca podświetlającego zdjęcie, może zawieść.

O wiele bardziej niezawodnym rozwiązaniem jest wykorzystanie skanera światła strukturalnego 3D SLM (Structured Light Module). Urządzenie tego typu wykorzystuje technikę rzutowania na obiekt obserwacji znanego wzorca i oceny jego na nim zniekształcenia. Na tej podstawie tworzona jest mapa głębi twarzy znajdującej się w polu widzenia. Skanery 3D SLM, rozpoznając zdjęcie jako płaskie, natychmiast demaskują oszustwo. Oczywiście skanery światła strukturalnego potrzebują większej mocy obliczeniowej niż zwykłe kamery. Systemy kontroli dostępu oparte na technologii rozpoznawania twarzy ze skanerami 3D SLM wymagają w związku z tym mikrokontrolerów optymalizowanych pod kątem przetwarzania brzegowego, ze standardowymi w branży interfejsami do podłączania kamer i modułów 3D SLM.

Monika Jaworowska