Produkty i technologie przeznaczone dla branży zabezpieczeń elektronicznych odnotowują gwałtowny wzrost zapotrzebowania. Znaczna ich część opiera się na protokole IP i wizyjnych systemach monitoringu, począwszy od kamer instalowanych na obszarach metropolitalnych, a skończywszy na małych obszarach, jak np. domy, firmy czy rezydencje. Systemy typu door-entry, o których mowa będzie w tym artykule, to przede wszystkim wizyjne domofony czy dzwonki przy drzwiach, monitoring pomieszczeń i pokojów z małymi dzieci, ale też aplikacje do zastosowań militarnych.

Rozwiązanie door-entry i wideomonitoringu stają się coraz powszechniejsze, a popularność stosowanych w nich technologii zapewnia coraz niższą cenę rynkową, będącą w zasięgu przeciętnego mieszkańca. Postęp ten w głównej mierze zawdzięczamy pakietowym sieciom IP, poprawie jakości i wydajności sprzętu elektronicznego i oprogramowania oraz masowej produkcji urządzeń i podzespołów. Wiele z obecnych rozwiązań systemów bezpieczeństwa opiera się na analogowym interfejsie i połączeniu typu punkt-punkt wspierającym głos i obraz.

Relatywnie niewielki obszar zasięgu działania tych urządzeń wiąże się z wykorzystaniem kosztownego, koncentrycznego (współosiowego) okablowania. Takie produkty nie uwzględniają przyszłej rozbudowy systemu, są nieelastyczne i niepraktyczne. Z drugiej strony sieci pakietowe, wykorzystujące w głównej mierze Ethernet, łatwo jest przystosować do nowych zastosowań i obsługi nowych funkcjonalności (np. obserwowania terenu z wielu kamer jednocześnie).

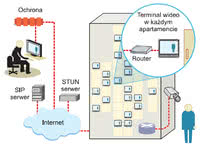

Zapewniają usługi domofonu i wideofonu zarówno wewnątrz sieci LAN, jak i poza nią. Terminale door-entry podłączane do sieci internetowych mogą być duplikowane, tak jak i punkty dostępowe. Systemy bezpieczeństwa oparte na protokole IP mogą również nagrywać połączenia wideo w razie zaistnienia zdarzenia oraz przesyłać nagrania na lokalny serwer. Niektóre z rozwiązań oferują dodatkowe usługi, np. odbieranie niechcianych połączeń (rys. 1).

Inteligentne produkty tak zaprojektowane i wdrożone są produkowane w postaci wielofunkcyjnych bloków sprzętowo-programowych do szerokiej gamy zastosowań, np. w kompleksach apartamentów czy budynkach przemysłowych. Kluczem rozwoju aplikacji bezpieczeństwa jest wzrost zapotrzebowania na sieci szerokopasmowe oraz popularność komunikacji łączami wykorzystującymi protokół IP. Godnym uwagi jest fakt, że urządzenia stosowane w sieciach IP mogą być wykorzystane jako terminale VoIP czy wideotelefony. Ta elastyczność zapewnia redukcję kosztów produkcji, jak również wykorzystywanie już dostępnych fundamentów technologicznych do produkcji sprzętu i zapewnienia niezawodności w sieciach.

Nowe możliwości funkcjonalne

Powstawanie rozwiązań głosowych typu VoIP jest związane z umieszczeniem bram medialnych w rdzeniach sieci telekomunikacyjnych, konwertujących głos modulowany w technologii PCM do technologii pakietowej IP. Centrale PBX (Private Branch eXchange) zaadaptowane zostały do tego typu funkcjonalności, gwarantując usługi VoIP w budynkach biurowców firm czy apartamentów. VoIP typowo znajduje zastosowanie na brzegach sieci (w punktach końcowych), gdzie następuje odbiór oraz nadawanie danych głosowych czy wideo.

Do urządzeń tych zaliczamy kamery, aparaty telefoniczne, słuchawki, stacje monitoringu i terminale. Telefony mogą się łączyć z sieciami IP, a jednocześnie wykorzystując szerokopasmowe usługi transmisji, wykonywać połączenia V2IP (voice and video over IP), używając identycznych zakończeń kablowych, takich jak domofony czy interkomy w rozwiązaniach dzwonków przy drzwiach. Migracja do brzegów sieci telekomunikacyjnych i urządzeń będących punktami końcowymi sieci wynika w głównej mierze z zastosowania oraz akceptacji otwartego protokołu SIP (Session Initial Protocol) do zestawiania, utrzymywania i kończenia połączeń IP.

SIP umożliwia zestawianie multimedialnych sesji połączeniowych oraz odpowiednio zaimplementowany - zapewnia bezpieczeństwo i inteligencję sieci (rys. 2). Protokół warstwy aplikacji, jakim jest SIP, wspiera i wykorzystuje wielu producentów rozwiązań teleinformatycznych, jak Alcatel-Lucent, Avaya, Cisco, Microsoft , Nortel, RADVision, Siemens, Tandberg i 3Com. Jako protokół transportowy, SIP wykorzystuje strumień RTP/ RTCP (Real-time Transport ProtocolReal Time Control Protocol).

Architektura SIP bazuje na modelu klient-serwer, zaś do realizacji połączeń wymagana jest infrastruktura składająca się z serwerów Proxy (pośredniczące), Registrar (rejestrowe), Redirect (przekierowujace), Location (lokalizacji) i Application (aplikacji). Przykład zestawienia sesji z wykorzystaniem SIP przedstawiono na rysunku 3. SIP bazuje na schemacie komunikacji żądań i odpowiedzi (jak w protokole HTTP). Wyróżnia się tu 6 typów żądań i 6 kategorii odpowiedzi.

Żądania protokołu SIP:

- Invite - inicjacja połączenia (wiadomość ta precyzuje rodzaj mediów, typy kodeków, metody kompresji i protokoły),

- Register - rejestracja adresu w serwerze SIP, lokalizacja użytkownika,

- ACK - potwierdzenie o otrzymaniu odpowiedzi na zaproszenie/żądanie Invite,

- Cancel - anulowanie wysłanego żądania,

- Bye - żądanie zakończenia komunikacji,

- Options - żądanie uzyskania informacji o stanie użytkownika bez tworzenia sesji połączeniowej.

Odpowiedzi protokołu SIP:

- Provisional (1xx) - żądanie odebrane i przekazane do realizacji,

- Success (2xx) - żądanie przyjęte, pomyślnie odebrane i zaakceptowane,

- Redirection (3xx) - realizacja żądania wymaga dalszego działania,

- Client Error (4xx) - żądanie zawiera błędną składnię lub nie może być zrealizowane przez serwer,

- Server Error (5xx) - serwer nie zrealizował prawidłowego żądania,

- Global Failure (6xx) - żądanie nie może być zrealizowane przez żaden serwer.

Szczegółowe informacje dotyczące protokołu SIP można znaleźć w dokumencie RFC 3261. Oprócz prostych połączeń pomiędzy dwiema stronami, protokół SIP oferuje również dodatkowe usługi, takie jak przekierowywanie połączeń, zawieszanie połączenia, usługi poczty głosowej oraz komunikacji typu instant messaging. Połączenia głosowe i wideo przesyłane w obrębie sieci wymagają synchronizacji do zapewnienia odpowiedniej jakości odbioru użytkownikom końcowym.

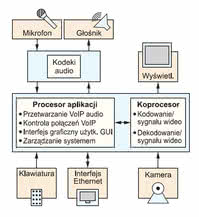

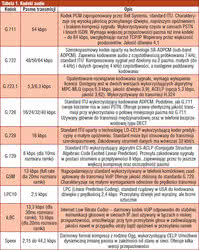

Kodowanie ścieżki (z mikrofonu lub kamery) przekazywanej dalej do sieci wymaga zastosowania sterowników audio/wideo oraz przeprowadzenia mechanizmu AEC (Acoustic Echo Cancellation). Następnym krokiem jest proces kompresji próbek. Przepustowość sieci jest czynnikiem determinującym użycie odpowiednich kodeków, z czego powszechnie stosowanymi są G.729 (dźwięk) i H.264 (obraz). Po procesie kodowania sygnału, segmenty z danymi wędrują do sieci.

Każdy z nich wymaga nagłówka RTP, by możliwa była rekonstrukcja sygnału w miejscu docelowym. W nagłówku RTP oprócz numeru sekwencyjnego i znacznika czasu, znajdziemy również SSRC (Simple Server Redundancy Protocol) oraz unikatowy numer paczki z danymi. Następnie pakiet RTP wędruje do warstwy protokołu IP i uzupełniany jest o nagłówek UDP zawierający adres przeznaczenia. Proces dekodowania danych rozpoczyna się po otrzymaniu pakietów i rozpoznaniu informacji zawartych w nagłówku RTP.